C’est quoi le hachage en informatique

Le hachage protège l’authenticité des fichiers numérique

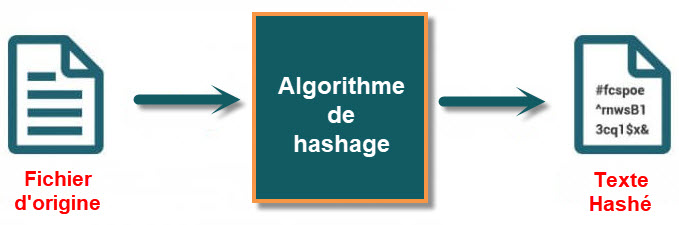

Explication générale :

La sécurité et l’intégrité des données sont des préoccupations majeures. Parmi les gardiens de cette intégrité, le hachage émerge comme une arme puissante contre les altérations indésirables des fichiers. Cet article explore en profondeur le concept du hachage, comment il fonctionne, et pourquoi il est essentiel pour garantir l’authenticité des données dans le monde numérique.

Qu’est-ce que le Hachage ?

Le hachage est une technique cryptographique qui transforme les données d’entrée en une chaîne de caractères alphanumériques de longueur fixe, appelée « empreinte » ou « digest« . Cette empreinte est unique à chaque ensemble de données, et la moindre modification des données d’origine engendre une empreinte complètement différente. Le hachage est utilisé dans divers contextes pour assurer l’intégrité et la sécurité des informations.

Quand on parle de hachage, c’est une analogie (par rapport aux aliments) qu’on pourrait prendre au pied de la lettre.

Les caractéristiques du hachage :

- Diviser en Petits Morceaux : Lorsque vous hachez des aliments, vous divisez un objet plus grand (par exemple, un légume) en morceaux plus petits. Chaque morceau est distinct et représente une partie de l’ensemble.

- Unicité : Chaque combinaison spécifique d’ingrédients dans un plat peut être considérée comme unique. De même, chaque ensemble de données produit une empreinte numérique (hash) unique lorsque vous appliquez une fonction de hachage.

- Difficulté de Revenir en Arrière : Une fois que vous avez haché un aliment en morceaux, il est difficile de reconstruire l’objet d’origine à partir de ces morceaux. De manière similaire, les fonctions de hachage sont conçues de manière à être difficiles à inverser. Il devrait être difficile de reconstruire les données d’origine à partir de leur empreinte numérique.

- Consistance : Si vous hachez le même aliment de la même manière, vous obtiendrez toujours les mêmes morceaux. De même, pour une entrée de données donnée, la fonction de hachage devrait toujours produire la même empreinte numérique.

- Petite Modification, Grand Changement : Une petite modification dans un plat (ajouter du sel, par exemple) peut entraîner un changement significatif dans le goût. De même, une petite modification dans les données devrait entraîner un changement significatif dans leur empreinte numérique.

Cette métaphore permet de saisir l’idée fondamentale du hachage en informatique, où une fonction de hachage prend des données en entrée et les transforme en une séquence de caractères (l’empreinte numérique) de manière à ce que des changements minimes dans les données entraînent des changements importants dans l’empreinte numérique.

Comment fonctionne-t-il ?

Le processus de hachage utilise des algorithmes spécifiques pour générer une empreinte unique. Peu importe la taille ou la complexité des données d’entrée, l’empreinte résultante a toujours une longueur fixe. Une caractéristique clé du hachage est son caractère à sens unique : à partir de l’empreinte, il est pratiquement impossible de retrouver les données d’origine.

Le moindre changement dans les données génère une empreinte totalement différente. Cela fait du hachage un outil puissant pour détecter toute altération, même mineure, des fichiers ou des informations.

Explication Métaphorique :

Imaginez le hachage comme un sceau unique apposé sur un document. Chaque modification du contenu du document briserait le sceau existant, en créant un tout nouveau sceau reflétant la nouvelle version. La puissance de ce sceau réside dans son caractère unique et dans l’impossibilité de le récréer à partir de lui-même, tout comme il est impossible de reconstruire les données d’origine à partir de l’empreinte hachée.

Comment on fait pour générer une empreinte numérique ?

Prenons l’exemple d’un éditeur de logiciels qui souhaite s’assurer que les utilisateurs téléchargent une version non altérée de son programme. Avant de mettre le logiciel à disposition en téléchargement, l’éditeur génère une empreinte hachée unique du fichier. Les utilisateurs qui téléchargent le logiciel peuvent également générer cette empreinte localement à partir du fichier téléchargé. Si l’empreinte générée localement correspond à celle fournie par l’éditeur, cela garantit que le fichier n’a pas été altéré ou corrompu.

Je vais prendre l’exemple d’un fichier téléchargés depuis internet, une version de Windows par ex, et je vais comparer sa signature numérique créer par l’éditeur du logiciel et je vais la comparer pour voir si elle n’a pas été altéré.

J’ai choisis de télécharger une image de Windows 11 64 bits en français depuis le site de Microsoft.

Dans l’image ci-dessous, vous avez une suite de caractères alphanumérique représentant le hash des versions de Windows équivalentes.

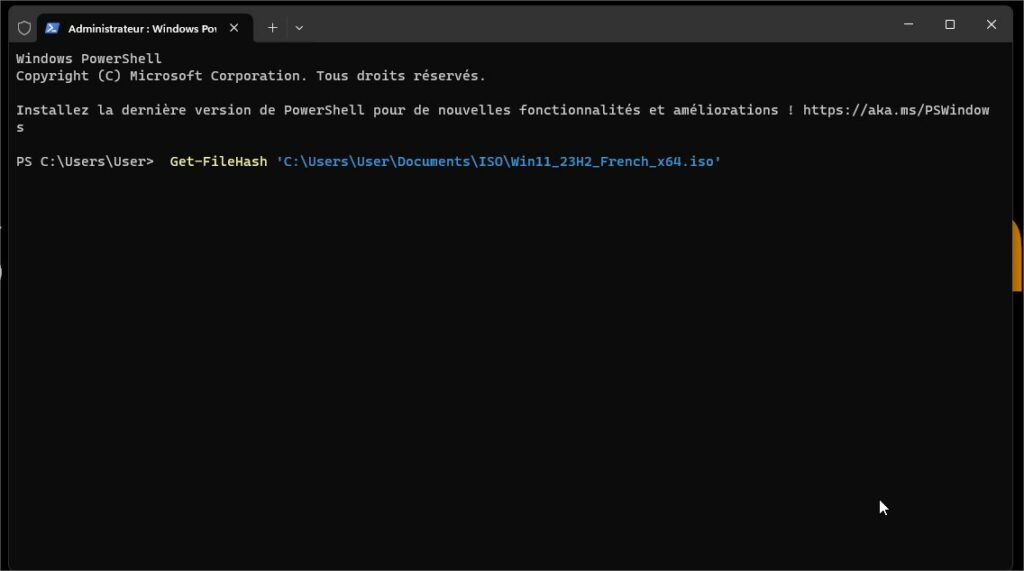

Il y à plusieurs méthodes pour vérifier l’intégrité d’un fichier, je vais utiliser la plus simple, celle qui est expliquer sur le site de Microsoft (l’utilisation de Get -FileHash). c’est juste pour comprendre le concept.

Pour vérifier le fichier téléchargé, il faut ouvrir un invite de commande en mode Administrateur.

puis taper cette commande :

Get-FileHash 'C:\Users\User\Documents\ISO\Win11_23H2_French_x64.iso'

Tout ce qui est après « C:\ » c’est le chemin ou se trouve le ficher c’est propre à votre ordinateur, ici mon fichier est stocké dans le dossier « ISO » et il s’appelle « Win11_23H2_French_x64.iso« . Après avoir taper la commande cliquez sur entrée.

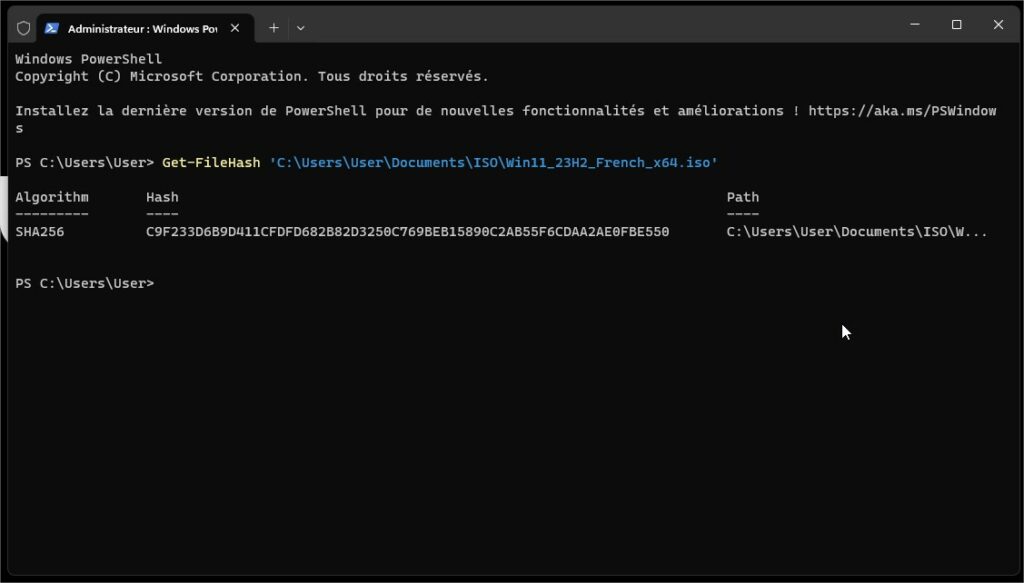

Dans l’image ci-dessus ont peut voir sous Hash la valeur de l’empreinte numérique qui à été générer, ainsi que l’algorithme utilisé SHA256.

C9F233D6B9D411CFDFD682B82D3250C769BEB15890C2AB55F6CDAA2AE0FBE550